นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้ค้นพบช่องโหว่ที่ส่งผลกระทบต่อ Google Kubernetes Engine (GKE) ซึ่งอาจถูกใช้โดยผู้คุกคามด้วยบัญชี Google เพื่อควบคุมคลัสเตอร์ Kubernetes ข้อบกพร่องร้ายแรงนี้มีชื่อรหัสว่า Sys:All โดยบริษัทรักษาความปลอดภัยบนคลาวด์ Orca คาดว่าคลัสเตอร์ GKE ที่ใช้งานอยู่ในระบบมากถึง 250,000 คลัสเตอร์จะถูกโจมตีได้ง่ายต่อเวกเตอร์การโจมตี

ในรายงานที่แชร์กับ The Hacker News นักวิจัยด้านความปลอดภัย Ofir Yakobi กล่าวว่า “เกิดจากความเข้าใจผิดที่อาจเกิดขึ้นอย่างกว้างขวางว่า system:กลุ่มที่ได้รับการรับรองความถูกต้องใน Google Kubernetes Engine มีเฉพาะข้อมูลประจำตัวที่ได้รับการยืนยันและกำหนดไว้เท่านั้น ในขณะที่ในความเป็นจริงจะรวมบัญชีที่ได้รับการรับรองความถูกต้องของ Google อื่นๆ ด้วย (แม้แต่ภายนอกองค์กร)”

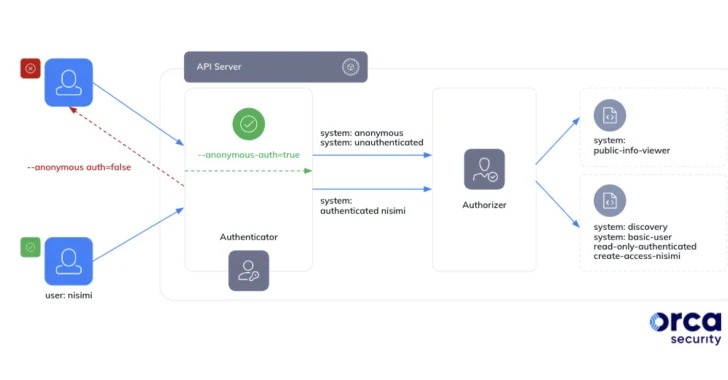

กลุ่ม system:authenticated คือกลุ่มพิเศษที่รวมเอนทิตีที่ได้รับการรับรองความถูกต้องทั้งหมด โดยนับผู้ใช้ที่เป็นมนุษย์และบัญชีบริการ เป็นผลให้สิ่งนี้อาจส่งผลร้ายแรงเมื่อผู้ดูแลระบบมอบ roles ที่อนุญาตมากเกินไปโดยไม่ตั้งใจ โดยเฉพาะอย่างยิ่ง ผู้ดำเนินการคุกคามจากภายนอกที่ครอบครองบัญชี Google อาจใช้การกำหนดค่าที่ไม่ถูกต้องนี้ในทางที่ผิดโดยใช้โทเค็นผู้ถือ Google OAuth 2.0 ของตนเองเพื่อยึดการควบคุมคลัสเตอร์สำหรับการใช้ประโยชน์ที่ตามมา เช่น lateral movement, cryptomining, denial-of-service, และ sensitive data theft

ที่แย่กว่านั้นคือ วิธีการนี้ไม่ทิ้งร่องรอยในลักษณะที่สามารถลิงก์กลับไปยังบัญชี Gmail หรือ Google Workspace จริงที่ได้รับโทเค็นผู้ถือ OAuth ได้ Sys: พบว่าทั้งหมดมีผลกระทบต่อองค์กรหลายแห่ง ซึ่งนำไปสู่การเปิดเผยข้อมูลที่ละเอียดอ่อนต่างๆ เช่น โทเค็น JWT, คีย์ GCP API, คีย์ AWS, ข้อมูลรับรอง Google OAuth, คีย์ส่วนตัว และข้อมูลรับรองไปยังการลงทะเบียนคอนเทนเนอร์ ซึ่งรายการสุดท้ายสามารถทำได้ จากนั้นใช้เพื่อโทรจันอิมเมจคอนเทนเนอร์

หลังจากเปิดเผยข้อมูลได้มีความรับผิดชอบจาก Google บริษัทได้ดำเนินการตามขั้นตอนเพื่อบล็อกการเชื่อมโยงระหว่าง system:authenticated group กับ Role ผู้ดูแลระบบคลัสเตอร์ใน GKE เวอร์ชัน 1.28 ขึ้นไป นอกจากนี้ Google ยังแนะนำให้ผู้ใช้ไม่ผูก system:authenticated group กับ RBAC roles ใดๆ ตลอดจนประเมินว่าคลัสเตอร์ถูกผูกไว้กับกลุ่มโดยใช้ทั้ง ClusterRoleBindings และ RoleBindings หรือไม่ และนำการเชื่อมโยงที่ไม่ปลอดภัยออก Orca ยังเตือนด้วยว่าแม้ว่าจะไม่มีบันทึกเกี่ยวกับการโจมตีขนาดใหญ่ที่ใช้วิธีนี้ แต่ก็อาจเป็นเพียงเรื่องของเวลาเท่านั้น โดยผู้ใช้จะต้องดำเนินการตามขั้นตอนที่เหมาะสมเพื่อรักษาความปลอดภัยการควบคุมการเข้าถึงคลัสเตอร์ของตน

Source : thehackernews