ผู้ก่อภัยคุกคามได้ปล่อยซอร์สโค้ดทั้งหมดของ HelloKitty ransomware เวอร์ชันแรกใน Hacking forum ภาษารัสเซีย โดยอ้างว่ากำลังพัฒนาตัวเข้ารหัสตัวใหม่ที่แข็งแกร่งยิ่งขึ้น

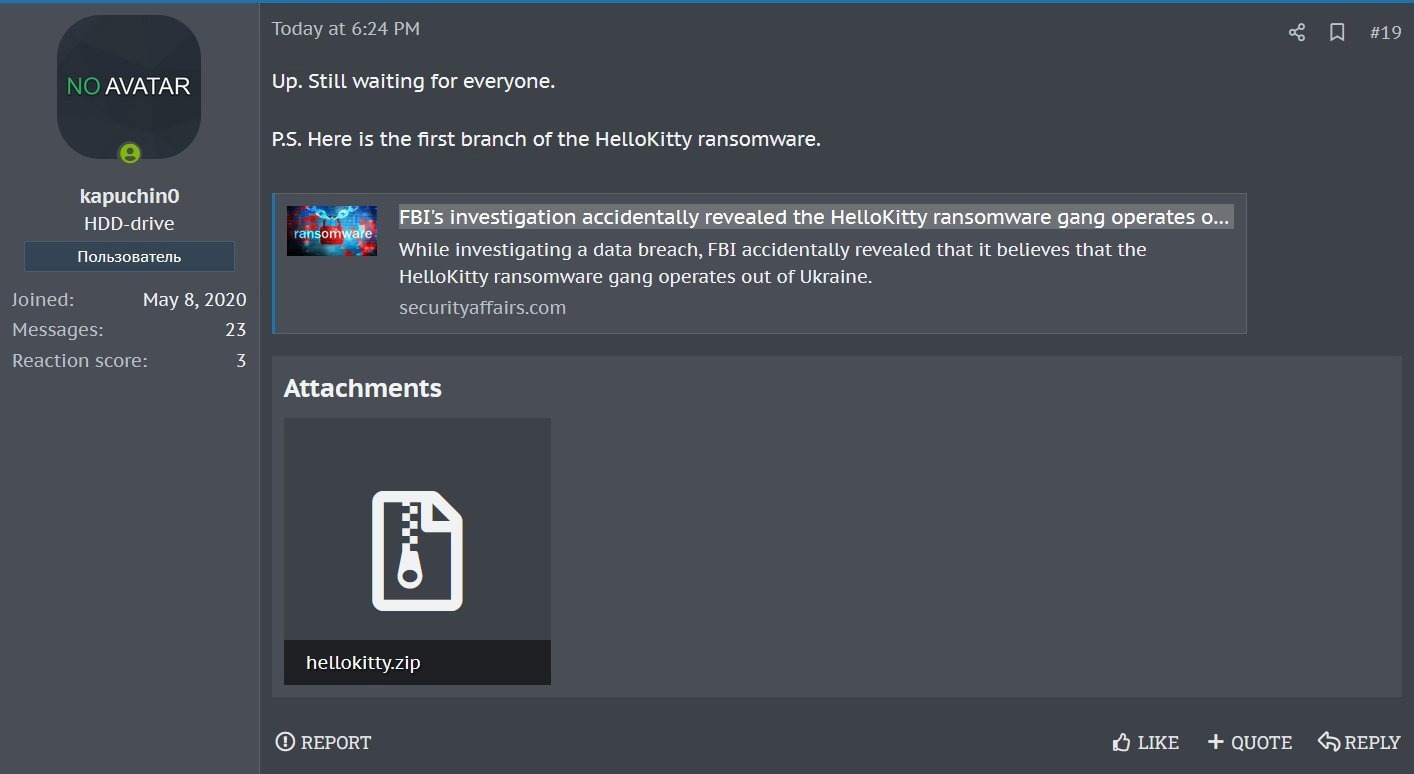

ข้อมูลที่รั่วไหลนี้ถูกค้นพบครั้งแรกโดยนักวิจัยด้านความปลอดภัยทางไซเบอร์ 3xp0rt ซึ่งพบภัยคุกคามชื่อ ‘kapuchin0’ ปล่อย “สาขาแรก” ของตัวเข้ารหัสแรนซัมแวร์ HelloKitty

โพสต์ในฟอรัมรั่วไหลตัวเข้ารหัส HelloKitty

ที่มา: 3xp0rt

ในขณะที่ซอร์สโค้ดถูกเผยแพร่โดยบุคคลที่ชื่อ ‘kapuchin0’ 3xp0rt บอกกับ BleepingComputer ว่าผู้คุกคามยังใช้นามแฝง ‘Gookee’ ก่อนหน้านี้ผู้คุกคามชื่อ Gookee เคยเกี่ยวข้องกับมัลแวร์และการแฮ็ก โดยพยายามขายการเข้าถึง Sony Network Japan ในปี 2020 เชื่อมโยงกับการดำเนินการ Ransomware-as-a-Service ที่เรียกว่า ‘Gookee Ransomware’ และพยายามขายซอร์สโค้ดของมัลแวร์ ในฟอรัมแฮ็กเกอร์

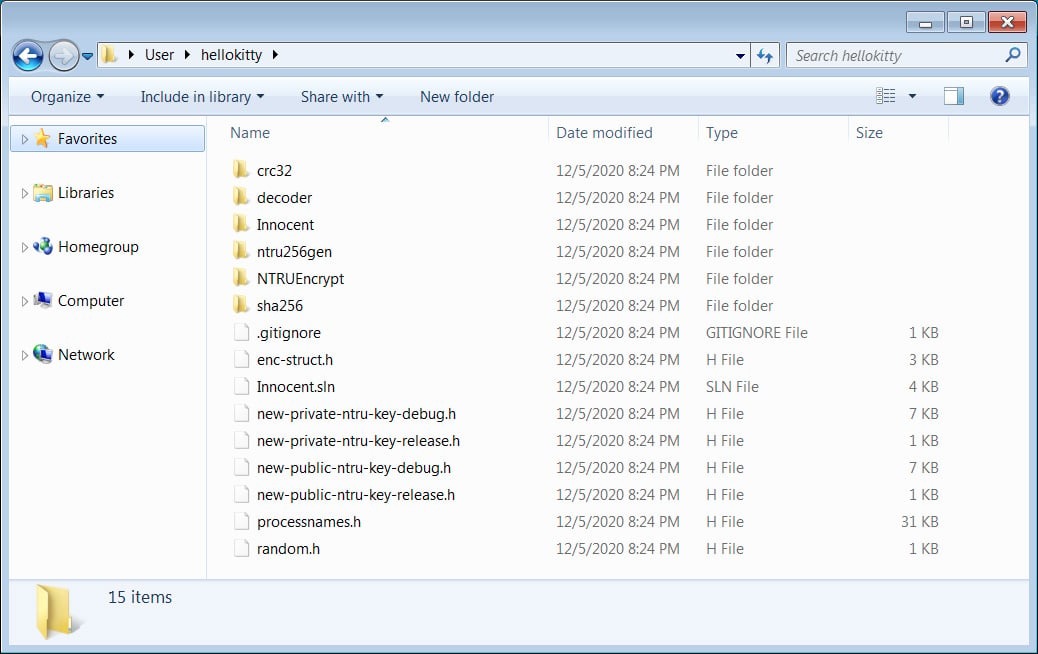

3xp0rt เชื่อว่า kapuchin0/Gookee เป็นผู้พัฒนาแรนซัมแวร์ HelloKitty ซึ่งขณะนี้กล่าวว่า “เรากำลังเตรียมผลิตภัณฑ์ใหม่และน่าสนใจมากกว่า Lockbit มาก” ไฟล์ Archive hellokitty.zip ที่เผยแพร่ประกอบด้วยโซลูชัน Microsoft Visual Studio ที่สร้างตัวเข้ารหัสและตัวถอดรหัส HelloKitty และไลบรารี NTRUEncrypt ที่แรนซัมแวร์เวอร์ชันนี้ใช้ในการเข้ารหัสไฟล์

HelloKitty source code

ที่มา: BleepingComputer

Michael Gillespie ผู้เชี่ยวชาญด้านแรนซัมแวร์ยืนยันกับ BleepingComputer ว่านี่คือซอร์สโค้ดที่ถูกต้องของ HelloKitty ซึ่งใช้การดำเนินการแรนซัมแวร์เปิดตัวครั้งแรกในปี 2020

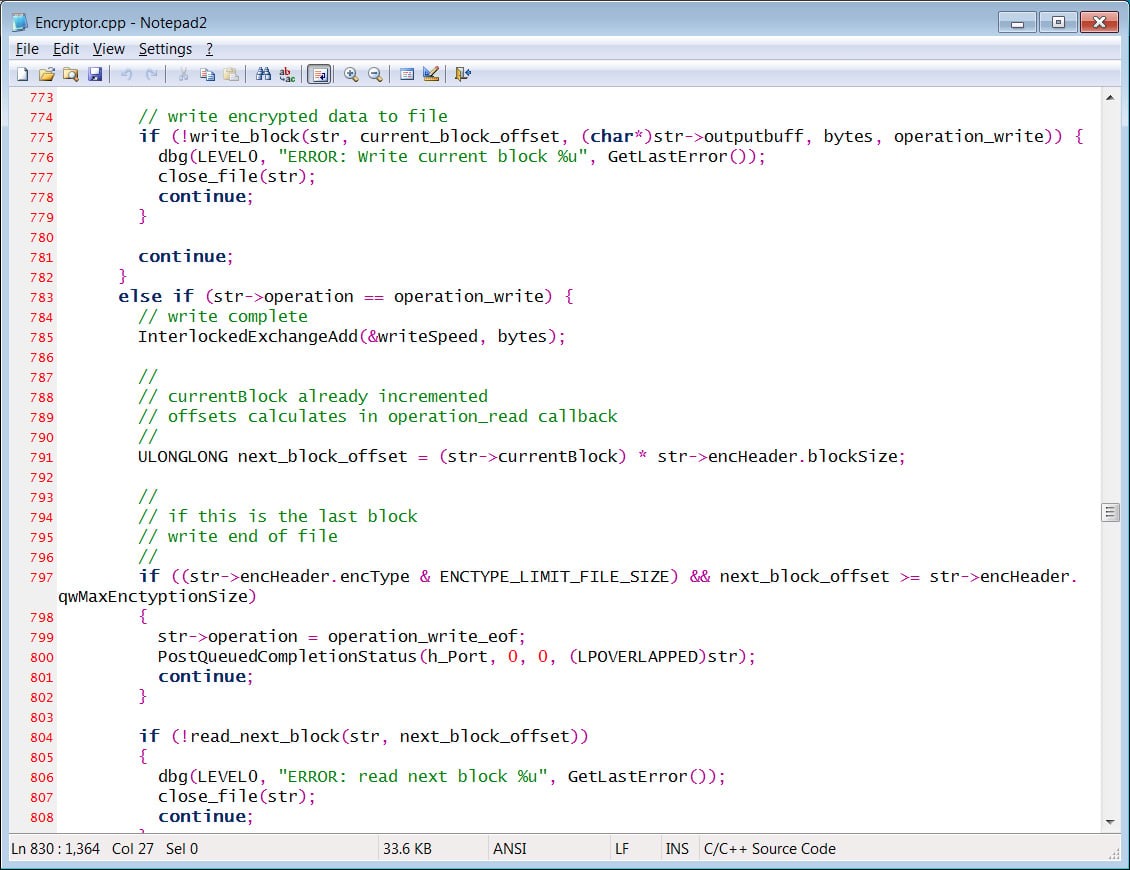

ส่วนหนึ่งของรหัสเข้ารหัสสำหรับ HelloKitty

ที่มา: BleepingComputer

แม้ว่าการเผยแพร่ซอร์สโค้ดของแรนซัมแวร์จะมีประโยชน์สำหรับการวิจัยด้านความปลอดภัย แต่การที่โค้ดนี้ใช้งานได้ต่อสาธารณะก็มีข้อเสียเช่นกัน

ดังที่เราเห็นเมื่อมีการเผยแพร่ HiddenTear (สำหรับ “เหตุผลทางการศึกษา”) และซอร์สโค้ดของแรนซัมแวร์ Babuk ได้รับการเผยแพร่ ผู้คุกคามจึงใช้โค้ดดังกล่าวอย่างรวดเร็วเพื่อเริ่มปฏิบัติการขู่กรรโชก จนถึงทุกวันนี้ การดำเนินการของแรนซัมแวร์มากกว่าเก้ารายการยังคงใช้ซอร์สโค้ด Babuk เป็นพื้นฐานสำหรับตัวเข้ารหัสของตนเอง

Source : bleepingcomputer.com