Japan’s computer emergency response team (JPCERT) เผยแพร่วิธีการโจมตีใหม่ด้วย ‘MalDoc ในรูปแบบ PDF’ ที่ตรวจพบในเดือนกรกฎาคม 2023 ซึ่งเลี่ยงการตรวจจับโดยการฝังไฟล์ Word ที่เป็นอันตรายลงใน PDF

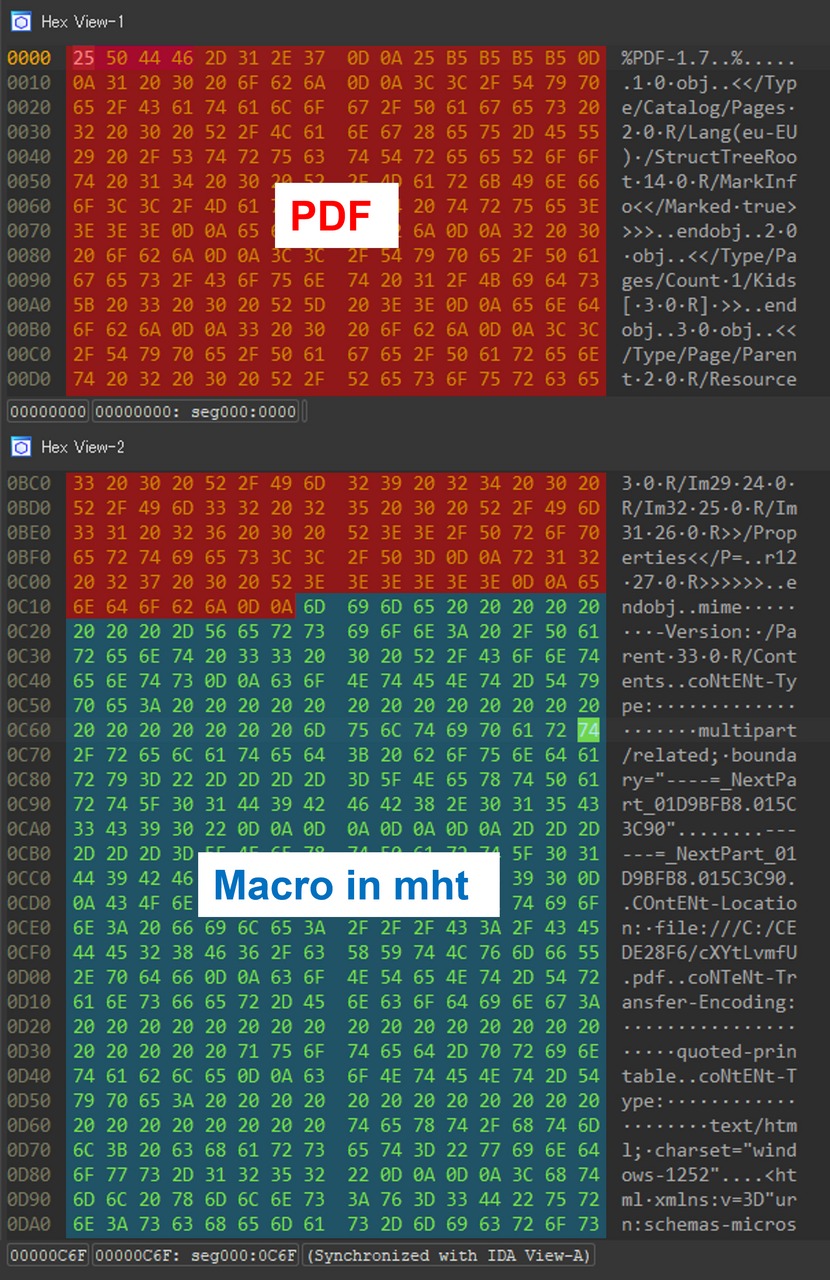

ไฟล์ตัวอย่างจาก JPCERT เป็น Polyglots ซึ่งเครื่องมือการสแกนส่วนใหญ่ให้การยอมรับไฟล์ รู้จักในรูปแบบ PDF และแอปพลิเคชัน Office ก็สามารถเปิดเป็นเอกสาร Word ทั่วไป (.doc) ได้ Polyglots เป็นไฟล์ที่มีรูปแบบไฟล์ที่แตกต่างกันสองรูปแบบ ซึ่งสามารถตีความและดำเนินการเป็นไฟล์ได้มากกว่าหนึ่งประเภท ขึ้นอยู่กับแอปพลิเคชันที่อ่าน/เปิดไฟล์เหล่านั้น

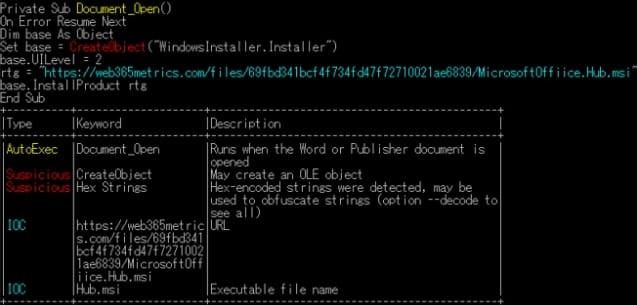

ตัวอย่างเช่น เอกสารอันตรายในแคมเปญนี้เป็นการผสมผสานระหว่างเอกสาร PDF และ Word ซึ่งสามารถเปิดเป็นรูปแบบไฟล์ใดก็ได้ โดยทั่วไปแล้ว ผู้คุกคามจะใช้ Polyglots เพื่อหลบเลี่ยงการตรวจจับหรือสร้างความสับสนให้กับเครื่องมือวิเคราะห์ความปลอดภัย เนื่องจากไฟล์เหล่านี้อาจดูไม่เป็นอันตรายในรูปแบบหนึ่งในขณะที่ซ่อนโค้ดที่เป็นอันตรายในอีกรูปแบบหนึ่ง ในกรณีนี้ เอกสาร PDF จะมีเอกสาร Word ที่มีมาโคร VBS เพื่อดาวน์โหลดและติดตั้งไฟล์มัลแวร์ MSI หากเปิดเป็นไฟล์ .doc ใน Microsoft Office อย่างไรก็ตาม Japan CERT ไม่ได้เปิดเผยรายละเอียดว่ามีการติดตั้งมัลแวร์ประเภทใด

Dump view ของไฟล์ที่อันตราย (JPCERT)

อย่างไรก็ตาม MalDoc ในรูปแบบ PDF ไม่สามารถ Bypass การตั้งค่าความปลอดภัยให้ปิดใช้งานการดำเนินการอัตโนมัติของมาโครบน Microsoft Office ดังนั้นการป้องกันนี้ยังคงเป็นการป้องกันที่เพียงพอซึ่งผู้ใช้จำเป็นต้องปิดการใช้งานด้วยตนเองโดยการคลิกที่ปุ่มที่เกี่ยวข้องหรือเลิกบล็อกไฟล์ JPCERT เผยแพร่วิดีโอต่อไปนี้บน YouTube เพื่อสาธิตวิธีที่ MalDoc ในไฟล์ PDF เปิดและทำงานบน Windows

แม้ว่าการฝังไฟล์ประเภทหนึ่งไว้ในอีกประเภทหนึ่งจะไม่ใช่เรื่องใหม่ เนื่องจากผู้โจมตีปรับใช้ Polyglot files เพื่อหลบเลี่ยงการตรวจจับ เทคนิคนี้นั้นยังใหม่อยู่ JPCERT กล่าว

สำหรับผู้โจมตีใช้ข้อได้เปรียบหลักของ MalDoc ในรูปแบบ PDF คือความสามารถในการหลบเลี่ยงการตรวจจับโดยเครื่องมือวิเคราะห์ PDF แบบเดิม เช่น ‘pdfid’ หรือเครื่องมือวิเคราะห์อัตโนมัติอื่นๆ ที่จะตรวจสอบเฉพาะชั้นนอกของไฟล์ซึ่งเป็นโครงสร้าง PDF ที่ถูกต้องตาม Rule

อย่างไรก็ตาม JPCERT กล่าวว่าเครื่องมือวิเคราะห์อื่นๆ เช่น ‘OLEVBA’ ยังคงสามารถตรวจจับเนื้อหาที่เป็นอันตรายที่ซ่อนอยู่ภายในกลุ่ม Polyglot ดังนั้นการป้องกันแบบหลายชั้นและชุดการตรวจจับที่หลากหลายจึงควรมีประสิทธิภาพในการต่อต้านภัยคุกคามนี้

สำหรับองค์กรธุรกิจใดที่กำลังมองหาแนวทางเสริมความปลอดภัยให้กับธุรกิจของคุณ แต่ไม่มีโอกาสเข้ามาร่วมงานสัมมนาครั้งนี้ สามารถติดต่อทีมงาน World Information Technology เพื่อรับคำปรึกษาอย่างครบวงจร เตรียมพร้อมให้ธุรกิจของคุณดำเนินงานได้อย่างปลอดภัยจากภัยทาง Cyber

OLEVBA scan results (JPCERT)

หน่วยงานรักษาความปลอดภัยทางไซเบอร์ยังได้แบ่งปัน Rule ของ Yara เพื่อช่วยให้นักวิจัยและผู้ป้องกันระบุไฟล์ที่ใช้เทคนิค ‘MalDoc ในรูปแบบ PDF’

Rule จะตรวจสอบว่าไฟล์เริ่มต้นด้วย PDF signature และมีรูปแบบที่บ่งบอกถึงเอกสาร Word, เอกสาร Excel หรือไฟล์ MHT ซึ่งสอดคล้องกับเทคนิคการหลีกเลี่ยงที่ JPCERT พบ

Fortinet

ช่วยปกป้ององค์กรของคุณจากมัลแวร์เหล่านี้ด้วย Web Filtering , AntiVirus , FortiMail , FortiClient , FortiEDR และ CDR ของ FortiGuard:

มาโครแปลกปลอม (Malicious Macros) ที่ซ่อนมาในเอกสาร สามารถปลดออกได้โดยบริการ FortiGuard CDR

FortiEDR ตรวจพบไฟล์ Word และ Excel และไฟล์ Emotet dll ว่าเป็นอันตรายโดยพิจารณาจากพฤติกรรม

ลูกค้าของ Fortinet ได้รับการปกป้องจากเอกสาร ที่เป็นอันตรายและมัลแวร์เหล่านี้โดย FortiGuard AntiVirus ซึ่งรวมอยู่ใน FortiMail โดยจะตรวจจับประเภทไฟล์มาโครที่เป็นอันตรายทั้งหมด