ธุรกิจธนาคารและโลจิสติกส์ตกอยู่ภายใต้การโจมตีของมัลแวร์ที่ถูกปรับแต่งใหม่มีชื่อว่า Chaes

“Chaes ได้รับการยกเครื่องครั้งใหญ่: จากการเขียนใหม่ทั้งหมดในภาษา Python ซึ่งส่งผลให้อัตราการตรวจจับลดลงโดยระบบการป้องกันแบบเดิม ไปจนถึงการออกแบบใหม่ที่ครอบคลุมและโปรโตคอลการสื่อสารได้รับการปรับปรุง” Morphisec กล่าวในบทความทางเทคนิคโดยละเอียดที่แบ่งปันกับ The Hacker News

Chaes ซึ่งเปิดตัวครั้งแรกในปี 2020 มันกำหนดเป้าหมายเป็นลูกค้าอีคอมเมิร์ซในละตินอเมริกา โดยเฉพาะบราซิล เพื่อขโมยข้อมูลทางการเงิน การวิเคราะห์ในภายหลังจาก Avast เมื่อต้นปี 2022 พบว่าผู้คุกคามที่อยู่เบื้องหลังปฏิบัติการ ซึ่งเรียกตัวเองว่าลูซิเฟอร์ ได้ละเมิดเว็บไซต์ WordPress มากกว่า 800 เว็บไซต์เพื่อส่ง Chaes ให้กับ User Banco do Brasil, Loja Integrada, Mercado Bitcoin, Mercado Livre และ Mercado Pago

ตรวจพบการอัปเดตเพิ่มเติมในเดือนธันวาคม 2022 เมื่อบริษัทรักษาความปลอดภัยทางไซเบอร์ของบราซิล Tempest Security Intelligence เปิดเผยการใช้ Windows Management Instrumentation (WMI) ของมัลแวร์แพร่เชื้อการติดไวรัส เพื่ออำนวยความสะดวกในการรวบรวมข้อมูลเมตาของระบบ เช่น BIOS โปรเซสเซอร์ ขนาดดิสก์ และข้อมูลหน่วยความจำ

วิวัฒนาการของมัลแวร์ซึ่งมีชื่อว่า Chae$ 4 อ้างอิงถึงข้อความบันทึกการแก้ไขจุดบกพร่องที่มีอยู่ในซอร์สโค้ด ซึ่งเต็มไปด้วย “การเปลี่ยนแปลงและการปรับปรุงที่สำคัญ” รวมถึง Expanded catalog of services ที่กำหนดเป้าหมายสำหรับการโจรกรรมข้อมูลประจำตัวตลอดจนฟังก์ชันการทำงานของ Clipper แม้จะมีการเปลี่ยนแปลงสถาปัตยกรรมมัลแวร์ แต่กลไกการนำส่งโดยรวมยังคงเหมือนเดิมในการโจมตีเมื่อเดือนมกราคม 2023

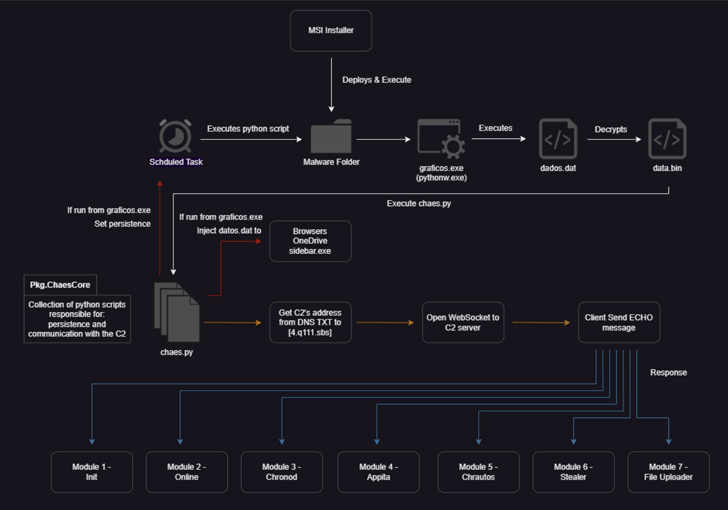

ผู้ที่อาจตกเป็นเหยื่อเมื่อเข้าบนเว็บไซต์ใดเว็บไซต์หนึ่งที่ถูกโจมตีจะได้รับข้อความป๊อปอัปที่ขอให้พวกเขาดาวน์โหลดตัวติดตั้งสำหรับ Java Runtime หรือโซลูชั่นป้องกันไวรัส ซึ่งจะทำให้เกิดการติดตั้งไฟล์ MSI ที่เป็นอันตราย ในทางกลับกัน จะเปิดตัวโมดูลแบบประสานหลักที่รู้จัก เป็น ChaesCore ส่วนประกอบมีหน้าที่สร้างช่องทางการสื่อสารกับเซิร์ฟเวอร์คำสั่งและการควบคุม (C2) ซึ่งดึงโมดูลเพิ่มเติมที่รองรับกิจกรรมหลังการ Post-Compromise Activity และการโจรกรรมข้อมูล

- Init ซึ่งรวบรวมข้อมูลมากมายเกี่ยวกับระบบออนไลน์ซึ่งทำหน้าที่เป็นสัญญาณในการส่งข้อความกลับไปยังผู้โจมตีว่ามัลแวร์กำลังทำงานอยู่บนเครื่อง

- Chronod ซึ่งขโมยข้อมูลรับรองการเข้าสู่ระบบที่ป้อนในเว็บเบราว์เซอร์และสกัดกั้นการโอนชำระเงิน BTC, ETH และ PIX

- Appita โมดูลที่มีคุณสมบัติคล้ายกับของ Chronod แต่ได้รับการออกแบบมาโดยเฉพาะเพื่อกำหนดเป้าหมายแอปเดสก์ท็อปของ Itaú Unibanco (“itaauaplicativo.exe”)

- Chrautos เวอร์ชันอัปเดตของ Chronod และ Appita ที่เน้นการรวบรวมข้อมูลจาก Mercado Libre, Mercado Pago และ WhatsApp

- Stealer ซึ่งเป็นเวอร์ชันปรับปรุงของ Chrolog ซึ่งขโมยข้อมูลบัตรเครดิต คุกกี้ การป้อนข้อมูลอัตโนมัติ และข้อมูลอื่น ๆ ที่จัดเก็บไว้ในเว็บเบราว์เซอร์

- File Uploader ซึ่งอัปโหลดข้อมูลที่เกี่ยวข้องกับส่วนขยาย Chrome ของ MetaMask

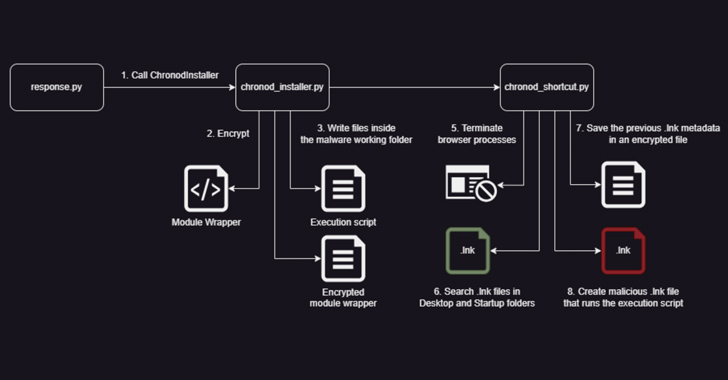

การฝังตัวอยู่บนโฮสต์ทำได้สำเร็จโดยเกิดจาก scheduled task ในขณะที่การสื่อสาร C2 ต้องใช้ WebSockets โดยที่อุปกรณ์ที่ถูกฝังจะทำงานในวงวนไม่สิ้นสุดเพื่อรอคำสั่งเพิ่มเติมจาก Remote server การกำหนดเป้าหมายของการโอนสกุลเงินดิจิทัลและการชำระเงินทันทีผ่านแพลตฟอร์ม PIX ของบราซิล เป็นส่วนเสริมที่น่าสังเกตซึ่งเน้นย้ำถึงแรงจูงใจทางการเงินของผู้โจมตี “โมดูล Chronod แนะนำส่วนประกอบอื่นที่ใช้ในเฟรมเวิร์ก ซึ่งเป็นส่วนประกอบที่เรียกว่า Module Packer” Morphisec อธิบาย “ส่วนประกอบนี้ทำให้โมดูลมีกลไกการคงอยู่และการย้ายข้อมูลของตัวเอง ซึ่งทำงานเหมือนกับของ ChaesCore มาก”

วิธีการนี้เกี่ยวข้องกับการแก้ไขไฟล์ทางลัดทั้งหมด (LNK) ที่เกี่ยวข้องกับเว็บเบราว์เซอร์ (เช่น Google Chrome, Microsoft Edge, Brave และ Avast Secure Browser) เพื่อดำเนินการโมดูล Chronod แทนเบราว์เซอร์จริง “มัลแวร์ใช้ DevTools Protocol ของ Google เพื่อเชื่อมต่อกับอินสแตนซ์เบราว์เซอร์ปัจจุบัน” บริษัท กล่าว “โปรโตคอลนี้อนุญาตให้มีการสื่อสารโดยตรงกับฟังก์ชันการทำงานของเบราว์เซอร์ภายในผ่าน WebSockets”

“ความสามารถที่หลากหลายที่เปิดเผยโดยโปรโตคอลนี้ทำให้ผู้โจมตีสามารถเรียกใช้สคริปต์ สกัดกั้นคำขอเครือข่าย อ่านเนื้อหา POST ก่อนที่จะถูกเข้ารหัส และอื่นๆ อีกมากมาย

VMware Carbon Black

ผู้นำด้าน Cloud-native endpoint protection โดยเฉพาะเพื่อปกป้องโลกให้ปลอดภัยจากการโจมตีทางไซเบอร์ VMware Carbon Black Cloud รวมทั้งบริการการรักษาความมั่นคงปลอดภัยบน Endpoint และ Workload แบบครบวงจร ตั้งแต่ Prevent, Detect, Respond ไปจนถึง Predict ผ่านทางฟังก์ชัน Next-generation Antivirus (NGAV), Endpoint Detection & Response (EDR) และ Threat Intelligence ช่วยให้การรับมือกับภัยคุกคามระดับสูง เช่น Zero-day Attacks, Ransomware, Fileless Attacks ไม่เป็นปัญหาอีกต่อไป VMware Carbon Black มีข้อมูลเชิงลึกที่สำคัญเกี่ยวกับพฤติกรรมของผู้โจมตี ช่วยให้ลูกค้าสามารถตรวจจับ ตอบสนอง และหยุดการโจมตีที่เกิดขึ้นใหม่ได้