ผู้โจมตีใช้ประโยชน์จากช่องโหว่ Zero-day โจมตีและทำให้อุปกรณ์ Cisco IOS XE มากกว่า 10,000 เครื่องถูกแฮ็กและควบคุมเครื่องได้เต็มรูปแบบ

รายการผลิตภัณฑ์ที่ใช้ซอฟต์แวร์ Cisco IOS XE ประกอบด้วยสวิตช์ระดับองค์กร เราเตอร์แบบรวมกลุ่มและอุตสาหกรรม จุดเข้าใช้งาน ตัวควบคุมไร้สาย และอื่นๆ ตามรายงานของบริษัทข่าวกรองภัยคุกคาม VulnCheck ช่องโหว่ระดับความรุนแรงสูงสุด (CVE-2023-20198) ได้ถูกนำไปใช้อย่างกว้างขวางในการโจมตีเป้าหมายระบบ Cisco IOS XE ที่เปิดใช้งานฟีเจอร์ Web User Interface (Web UI) ซึ่งมีฟีเจอร์ HTTP หรือ HTTPS Server โดยเบื้องต้นยังไม่มีแพตช์ และ Cisco แนะนำให้ลูกค้าปิดฟีเจอร์ HTTP Server ไปก่อน

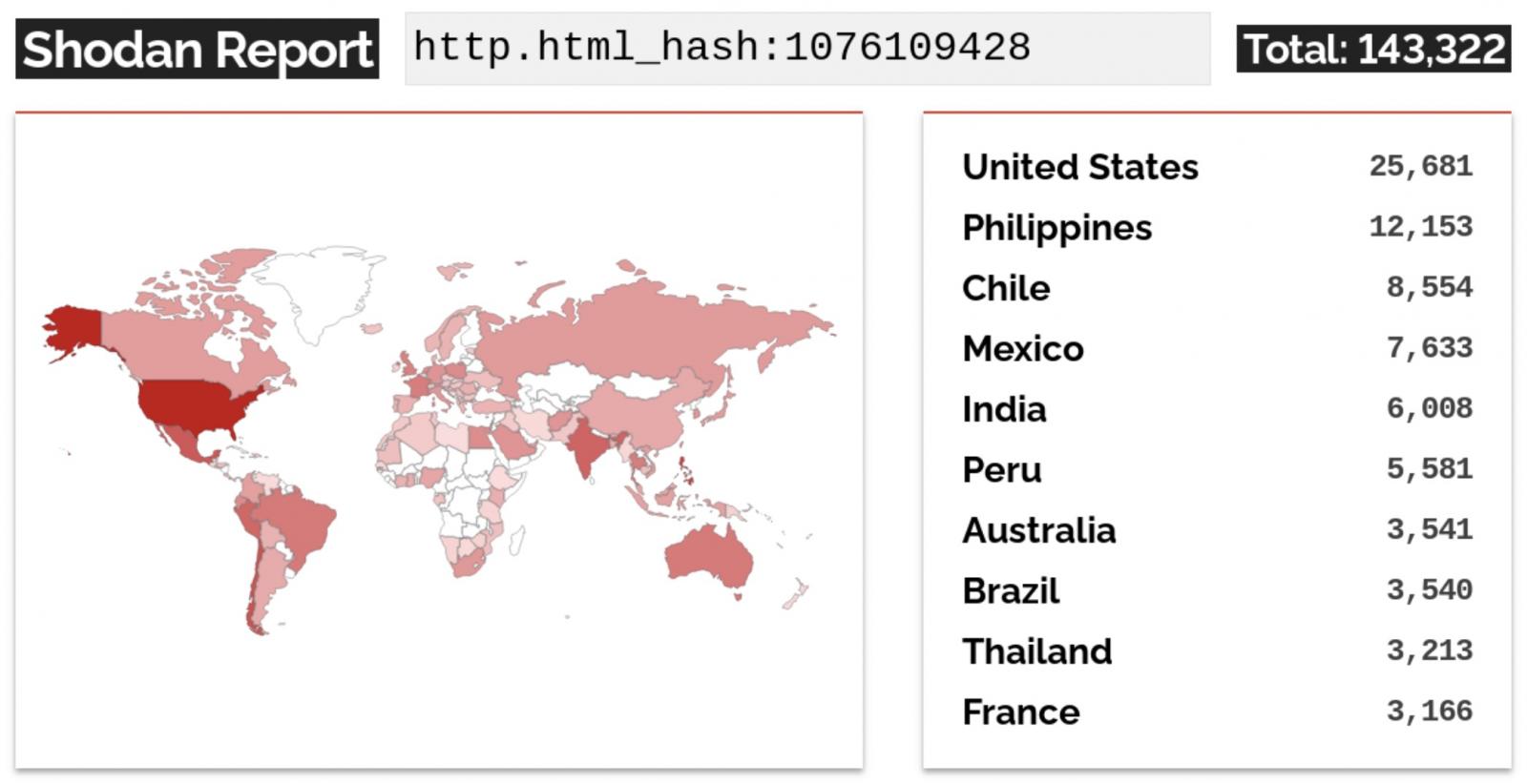

Shodan search สำหรับอุปกรณ์ Cisco ที่เปิดใช้งาน Web UI (ข้อมูลจาก Aves Netsec CEO Simo Kohonen) ปัจจุบันมีอุปกรณ์ที่เข้าถึงอินเทอร์เน็ตมากกว่า 140,000 เครื่อง

Cisco: ใช้มาตรการบรรเทาผลกระทบและมองหาตัวบ่งชี้การละเมิด

เมื่อวันจันทร์ Cisco เปิดเผยว่าผู้โจมตีที่ไม่ได้รับการรับรองสามารถใช้ประโยชน์จาก Zero-day ของ IOS XE เพื่อรับสิทธิของผู้ดูแลระบบเต็มรูปแบบ และควบคุมเราเตอร์และสวิตช์ของ Cisco ที่ได้รับผลกระทบได้อย่างสมบูรณ์ บริษัทเตือนผู้ดูแลระบบให้ปิดการใช้งานคุณสมบัติเซิร์ฟเวอร์ HTTP ที่มีช่องโหว่บนระบบที่เชื่อมต่อกับอินเทอร์เน็ตทั้งหมดจนกว่าจะมีแพตช์

Cisco ตรวจพบการโจมตี CVE-2023-20198 ในช่วงปลายเดือนกันยายนหลังจากมีรายงานพฤติกรรมที่ผิดปกติบนอุปกรณ์ของลูกค้าที่ได้รับจากศูนย์ช่วยเหลือทางเทคนิค (TAC) ของ Cisco หลักฐานการโจมตีเหล่านี้เกิดขึ้นเมื่อวันที่ 18 กันยายน เมื่อมีการสังเกตเห็นผู้โจมตีสร้างบัญชีผู้ใช้ในเครื่องชื่อ “cisco_tac_admin” และ “cisco_support” นอกจากนี้ ผู้โจมตียังปรับใช้การติดตั้งที่เป็นอันตรายโดยใช้ช่องโหว่ CVE-2021-1435 และวิธีการอื่นๆ ที่ไม่รู้จัก ทำให้พวกเขาสามารถรันคำสั่งที่กำหนดเองที่ระบบหรือระดับ IOS บนอุปกรณ์ที่ถูกบุกรุก

บริษัทยังได้ออก “คำแนะนำที่รัดกุม” สำหรับผู้ดูแลระบบให้มองหาบัญชีผู้ใช้ที่น่าสงสัยหรือสร้างขึ้นเมื่อเร็วๆ นี้ ซึ่งอาจถือเป็นสัญญาณของกิจกรรมที่เป็นอันตรายที่เชื่อมโยงกับภัยคุกคามนี้ ในเดือนกันยายน Cisco เตือนลูกค้าให้แก้ไขช่องโหว่แบบ Zero-day อีกครั้ง (CVE-2023-20109) ในซอฟต์แวร์ IOS และ IOS XE ซึ่งตกเป็นเป้าหมายโจมตีในวงกว้าง